Examen de Tecnología e Ingeniería de Cantabria (EBAU de 2025)

| Comunidad Autónoma | Cantabria |

|---|---|

| Asignatura | Tecnología e Ingeniería |

| Convocatoria | Ordinaria de 2025 |

| Fase | Acceso Admisión |

Temas mencionados new_releases

Universidad de Cantabria

La Universidad de Cantabria (UC) es una universidad pública radicada en la comunidad autónoma de Cantabria (España). Tiene quince centros distribuidos en tres campus, uno localizado en Santander, otro situado en Torrelavega y un tercero en Comillas. Para el curso 2015-2016 cuenta con 13.454 alumnos y 1.273 profesores.

Fuente: wikipedia.orgTabla de verdad

Una tabla de verdad, o tabla de valores de verdad, es una tabla que muestra el valor de verdad de una proposición compuesta, para cada combinación de verdad que se pueda asignar.

Fuente: wikipedia.orgMalware

Un programa malicioso (del inglés malware), también conocido como programa maligno, programa malintencionado o código maligno, es cualquier tipo de software que realiza acciones dañinas en un sistema informático de forma intencionada (al contrario que el software defectuoso) y sin el conocimiento del usuario (al contrario que el software potencialmente no deseado). Ejemplos típicos de estas actividades maliciosas son el robo de información (p. ej. a través de troyanos), dañar o causar un mal funcionamiento del sistema informático (p. ej. mediante Stuxnet, Shamoon o Chernobyl), provocar perjuicios económicos, chantajear a propietarios de los datos de sistemas informáticos (p. ej. con un ransomware), permitir el acceso de usuarios no autorizados, provocar molestias o una combinación de varias de estas actividades.'.

Fuente: wikipedia.org

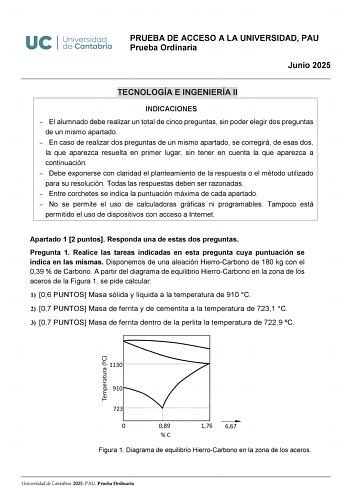

Cementita

La cementita es un constituyente de los aceros, y otras aleaciones férreas como las fundiciones blancas, que aparece cuando el enfriamiento de la aleación sigue el diagrama metaestable Fe-Fe3C en vez de seguir el diagrama estable hierro-grafito. La cementita tiene un 6,67% en peso de carbono, y es un compuesto intermetálico de inserción. Si bien la composición química de la cementita es Fe3C, la estructura cristalina es del tipo ortorrómbica con 12 átomos de hierro y 4 átomos de carbono por celda.

Fuente: wikipedia.orgMódulo elástico

Un módulo elástico es un tipo de constante elástica que involucra una medida relacionada con la tensión y una medida relacionada con la deformación.

Fuente: wikipedia.org

Límite elástico

El límite elástico, también denominado límite de elasticidad, es la tensión máxima que un material elastoplástico puede soportar sin sufrir deformaciones permanentes. Si se aplican tensiones superiores a este límite, el material experimenta un comportamiento plástico con deformaciones permanentes y no recupera espontáneamente su forma original al retirar las cargas. En general, un material sometido a tensiones inferiores a su límite de elasticidad es deformado temporalmente de acuerdo con la ley de Hooke.

Fuente: wikipedia.orgEnsayo de tracción

El ensayo de tracción de un material consiste en someter a una probeta normalizada a un esfuerzo axial de tracción creciente hasta que se produce la rotura de la misma. Este ensayo mide la resistencia de un material a una fuerza estática o aplicada lentamente. Las velocidades de deformación en un ensayo de tensión suelen ser muy pequeñas (ε = 10–4 a 10–2 s–1).

Fuente: wikipedia.org

Phishing

Phishing, conocido como suplantación de identidad o simplemente suplantador, es un que denomina un modelo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social, caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña, información detallada sobre tarjetas de crédito u otra información bancaria). El cibercriminal, conocido como phisher, se hace pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo común un correo electrónico, o algún sistema de mensajería insta…

Fuente: wikipedia.orgCiclo de Carnot

El ciclo de Carnot se produce en un equipo o máquina cuando trabaja absorbiendo una cantidad de calor Q1 de una fuente de mayor temperatura y cediendo un calor Q2 a la de menor temperatura produciendo un trabajo sobre el exterior.

Fuente: wikipedia.org

Tensión de rotura

Se denomina tensión de rotura a la máxima tensión que un material puede soportar bajo tensión antes de que su sección transversal se contraiga de manera significativa.

Fuente: wikipedia.org